In Italia, e in molte altre parti del mondo, ci si prepara alla ripartenza dopo il lungo stop imposto per contenere i contagi da Covid-19: la Fase 2, come ormai viene identificata. Ma come sarà nel concreto questo nuovo modo di affrontare il mondo? La tecnologia che ruolo avrà? Il modello della Corea del Sud, per esempio, che ha sviluppato un sistema di monitoraggio digitale nazionale può funzionare anche nel BelPaese?

Fase 2, verso la riapertura

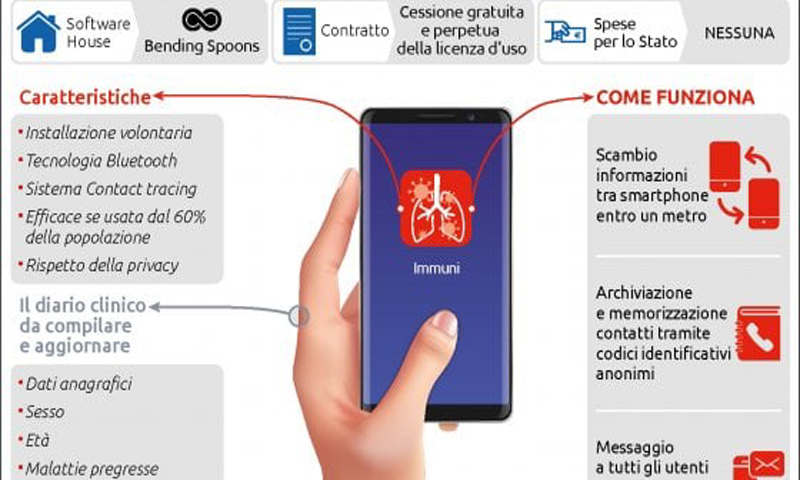

Prende forma e dovrebbe essere disponibile agli inizi di maggio la app del Governo da scaricare sul telefonino che consentirà di monitorare gli spostamenti “a rischio” alla popolazione. Il ministero della Salute ha annunciato la firma del contratto con Bending Spoons, la società milanese sviluppatrice di “Immuni”, questo il nome della app che consentirà di “tracciare i contatti delle persone contagiate”.

Veniamo al primo punto: siamo obbligati a scaricarla oppure no? Non sarà obbligatoria, nessuna conseguenza per chi non la scarica (il Governo aveva inizialmente pensato a una norma per limitare gli spostamenti di chi non ne è dotato, ma poi non se n’è fatto più nulla).

Non solo: al posto della app Immuni (che si scaricherà gratuitamente sul proprio smartphone) le persone anziane, meno avvezze alla tecnologia, potranno dotarsi di un braccialetto con le stesse funzioni di “contact tracing”.

Nodo privacy e limiti

Ed ecco la prima questione: la privacy. Il Governo assicura il rispetto della privacy, ma il Copasir (Comitato parlamentare per la sicurezza) ha convocato per un’audizione il commissario per l’emergenza Domenico Arcuri. Insomma, il parlamento vuole vederci chiaro.

Al fine di svolgere in modo efficace il proprio ruolo, questa App (o l’eventuale braccialetto) dovrà essere scaricata e utilizzata almeno dal 60 per cento della popolazione italiana, hanno sottolineato gli sviluppatori di Immuni.

In sintesi, quindi, l’app funziona se più della metà degli italiani accetta di essere monitorato e partecipa, ma la decisione è lasciata alla volontarietà dei cittadini.

Si potrà scaricare gratis dall’App Store di Apple e da Google Play per Android. Il ministero dell’Innovazione, che l’ha voluta open source, l’ha scelta perché grazie al bluetooth permette agli smartphone di riconoscere e registrare i codici identificativi degli altri smartphone (quelli che hanno scaricato la medesima app, naturalmente), che si trovano nelle vicinanze.

Non vengono registrati né i dati anagrafici né il numero di telefono e l’app non accede alla rubrica telefonica, in modo da impedire l’identificazione dell’interessato. Non solo: niente gps, solo blutethoot: non conta tanto dove ci troviamo nello spazio, ma conta quanto distiamo da eventuali fonti di rischio vicino a noi, a prescindere dal luogo in ci troviamo.

Tutti i dati saranno comunque cancellati a fine emergenza.

Il modello Corea del Sud

Da una parte abbiamo la possibile strategia italiana, dall’altra abbiamo il modello della Corea del Sud che ha dato grandi risultati e al quale il mondo guarda. Una scelta che ha diminuito la privacy dei cittadini, ma ha pagato in termini di diminuzione dei contagi.

I coreani, infatti, sono passati alle maniere drastiche affidandosi alle tecnologia con più di un mese di anticipo rispetto all’Italia. L’app coreana fra le più diffuse e note – che ha suscitato non poche polemiche – è Corona 100m che informa l’utente che si avvicina a 100 metri di distanza da luoghi frequentati da persone infettate, mentre Corona Map informa sulle aree da evitare.

I dati vengono incrociati con quelli delle videocamere di sicurezza dando vita di fatto ad un vero e proprio “Grande fratello”, anche se a fini sanitari. Il Paese evidentemente era preparato: queste soluzioni affondano le radici in una versione precedente del 2015, create per l’epidemia da Mers. A questo si aggiungono i tamponi eseguiti a tappeto per isolare ogni focolaio. Un’attività di ‘contact tracing’ (tracciamento dei contatti) che molti ritengono la misura vincente per arginare la diffusione della pandemia in maniera capillare e in tempo reale.

Limitandosi a far parlare i numeri, dopo essere stata per settimane il Paese più colpito al mondo dopo la Cina in termini di contagi, la Corea del Sud è stata superata da tutti gli altri (e ora è scesa vicino al 30esimo posto in classifica). Insomma, il “modello Corea” ha funzionato: oggi in Italia si contano più di 24mila morti, in Corea del Sud sono incredibilmente meno di 300. Una formula, seppur vincente, tuttavia di fatto inapplicabile in Italia.

Le preoccupazioni nostrane

Riportiamo a seguire la lettera aperta firmata da quattro accademici e poi sottoscritta da un lungo elenco di personalità del mondo del Lavoro, dell’Istruzione e della Cultura sul tema “Tracciamento dei contatti e democrazia”.

TRACCIAMENTO DEI CONTATTI E DEMOCRAZIA: LETTERA APERTA AI DECISORI

20 aprile 2020

L’uso di tecnologie e dati digitali svolge – e ancor più svolgerà – un ruolo importante nelle strategie di sanità pubblica attuate dagli Stati per contrastare l’epidemia COVID-19. Relativamente allo specifico, cruciale tema del tracciamento dei contatti, registriamo sia aspettative di efficacia molto dibattute per l’uso di un’applicazione per telefono mobile o dispositivi indossabili (nel seguito congiuntamente “app”), sia una preoccupante sottovalutazione dei rischi connessi alla messa in campo di “app” non adeguate.

L’adozione di una “app” può costituire un valido ausilio ma non può sostituire la professionalità del personale sanitario, che deve prendere le ultime decisioni e deve comunicarle con umanità e competenza alle persone coinvolte. Tale tecnologia dovrà essere inserita in una efficace strategia sanitaria complessiva e dovrà essere largamente accettata e utilizzata dalla popolazione. Affinché quest’ultima condizione si realizzi è essenziale che tale tecnologia sia trasparente, sia sicura e rispetti i diritti e le libertà fondamentali delle persone: solo così si potrà conquistare la fiducia dei cittadini e suscitare il loro desiderio di contribuire al contrasto dell’epidemia utilizzando una “app” installata sul loro dispositivo personale.

NON È SOLO UN PROBLEMA DI PRIVACY

Il potere generato dall’accesso e dal trattamento di grandi moli di dati personali è in grado di modificare profondamente i rapporti e le relazioni tra le persone e soprattutto tra i diversi attori sociali, tra consumatori e imprese e inevitabilmente tra i cittadini e lo Stato. È un potere reale ed ambito.Il diritto alla protezione dei dati personali, diventato per la prima volta diritto fondamentale proprio qui in Europa, tenta di governare questo potere ed ha un perimetro molto più ampio della semplice tutela della riservatezza e della privacy, diritto a cui molti in questo periodo sono astrattamente disposti a rinunciare in cambio di sicurezza sulla propria salute.

I sistemi di sorveglianza e profilazione di massa resi possibili dalle tecnologie digitali, generano facilmente diseguaglianze e discriminazioni e senza adeguate e stringenti garanzie possono minare l’esercizio di tutti i diritti della persona, nessuno escluso.

La complessa disciplina che ha trovato uniforme regolamentazione nel GDPR, nelle varie Direttive collegate e nelle leggi nazionali, mira a tutelare non solo e non tanto la privacy, ma in ultimo la dignità della persona nel corretto esercizio dei suoi diritti fondamentali.

Per queste ragioni le scelte politiche che come società faremo in questo particolare momento di emergenza nell’utilizzo di tecnologie digitali per la lotta al contenimento ed alla diffusione del virus saranno determinanti nel disegnare domani il rapporto tra cittadini e Stato. Anche la scelta di una semplice “app” determinerà se siamo in grado di utilizzare la tecnologia per proteggerci e migliorare le nostre esistenze, all’interno delle democrazie che abbiamo così faticosamente costruito, oppure se, attratti dal potere costituito dall’accesso ai dati personali della popolazione (in particolare i dati sanitari), l’emergenza diventerà, come accaduto spesso in passato, l’occasione per consolidare o creare nuovi poteri e contribuire a realizzare una società della sorveglianza che annullerebbe la dignità della persona e svuoterebbe le libertà civili e sociali.

Per queste ragioni è essenziale che la scelta di una tecnologia di tracciamento del contagio per la gestione della cosiddetta “fase 2” sia aderente e non in deroga alle garanzie dettate dalla normativa europea in tema di protezione dei dati personali e più in generale ai diritti fondamentali.

LA PRIVACY PUÒ SUBIRE LIMITAZIONI IN EMERGENZA, MA CONFORMEMENTE ALLE GARANZIE PREVISTE DALLA NORMATIVA A PROTEZIONE DEI DATI

La normativa prevede espressamente trattamenti di dati personali in fasi emergenziali “se il trattamento è necessario a fini umanitari, tra l’altro per tenere sotto controllo l’evoluzione di epidemie e la loro diffusione o in casi di emergenze umanitarie, in particolare in casi di catastrofi di origine naturale e umana.” (considerando 46 GDPR).Qualsiasi tecnologia che implichi il trattamento di dati personali dei cittadini anche in emergenza dovrà essere pienamente aderente, per la specifica finalità perseguita, ai principi dettati dal GDPR (in particolare Artt. 5, 25, 30, 32), e in Italia dovrà rispettare il più alto livello di tutela previsto dal D.L.vo 101/2018 in relazione ad alcune categorie particolari di dati tra cui i dati sanitari.

Nel trattamento di categorie particolari di dati personali necessario per motivi di interesse pubblico rilevante, la normativa prevede come base di liceità del trattamento una riserva relativa di legge, dunque un vaglio democratico parlamentare, che, nel rispetto dei principi di limitazione delle finalità e di conservazione e del principio di minimizzazione dei dati, specifichi i tipi di dati che possono essere trattati, le operazioni eseguibili per le singole finalità e le misure di tutela (art. 2-sexties Codice Privacy); in relazione ai dati sanitari (dati ambiti ad alto valore commerciale), sono necessarie misure di garanzia individuate ad hoc dall’Autorità Garante in relazione a ciascuna categoria di dati, avendo riguardo alla specifiche finalità del trattamento (art. 2 septies Codice Privacy).

Una finalità di tracciamento dei contatti è diversa, per tipologia di dato e per le misure di sicurezza necessarie, da una finalità di telemedicina o da una finalità di certificazione amministrativa quale può essere un nulla-osta alla circolazione, una autocertificazione digitale, un “passaporto immunitario”, o da una mappatura geolocalizzata del contagio. Troppo spesso nelle comunicazioni alla stampa in relazione all’adozione di “app” i decisori confondono e non differenziano le differenti finalità e i diversi trattamenti.

Su invito del Consiglio europeo la Commissione Europea ha presentato una tabella di marcia verso la revoca delle misure di contenimento del coronavirus. Nel documento il tracciamento dei contatti e l’allerta mediante l’uso di applicazioni mobili è una delle misure per il contenimento ed il controllo della pandemia e la misura viene descritta nel documento in piena aderenza ai principi individuati dallo European Data Protection Board. Lo stesso Parlamento Europeo ha preso chiara posizione su alcuni requisiti chiave delle tecnologie di tracciamento dei contatti.

A livello europeo è dunque possibile utilizzare dati digitali di prossimità se memorizzati nei dispositivi, e quindi senza ricorrere a server centralizzati, e senza derogare o limitare alcun principio o norma a protezione dei dati personali.

A questi principi, in un’ottica necessariamente paneuropea, deve attenersi anche l’Italia che all’esito di una procedura di selezione di diverse proposte, ha scelto la soluzione denominata “Immuni” proposta dalla Bending Spoons S.p.a.

LE NOSTRE PREOCCUPAZIONI

Siamo preoccupati che nell’effettiva messa in campo dell’applicazione (o delle applicazioni) si possano insinuare interessi che hanno priorità diverse da quella della tutela dei diritti fondamentali dei cittadini e che quindi siano adottate e implementate soluzioni in deroga alla normativa a protezione dei dati.Inoltre ci preoccupano anche alcuni aspetti tecnici riguardanti le specifiche del protocollo alla base del modello tecnologico e sanitario prescelto e del software acquisito che non sono ancora stati sufficientemente chiariti, in particolare la disponibilità del software con il codice sorgente completo e con licenza di software libero, la possibilità (appresa da alcuni organi di stampa) di acquisire dati quali la geolocalizzazione e la scelta tra un sistema di archiviazione delle informazioni centralizzato e uno decentralizzato.

La “Risoluzione del Parlamento europeo sull’azione coordinata dell’UE per lottare contro la pandemia di COVID-19 e le sue conseguenze” del 15 aprile (n.2020/2616(RSP)) ha chiesto espressamente “che la memorizzazione dei dati sia completamente decentralizzata” (punto 41) per le app nazionali di tracciamento contatti COVID-19 e che i protocolli e il codice siano resi pubblici al fine di permettere verifiche indipendenti relative in particolare agli aspetti di privacy e di sicurezza. Sono delle questioni fondamentali in termini di sicurezza e minimizzazione dei dati.

Per tutte le ragioni suddette, in relazione alla specifica finalità di tracciamento dei contatti e a fronte di un dibattito pubblico salutare ed importante ma non sempre chiaro e adeguatamente informato, i sottoscritti, nel richiamare le indicazioni della Commissione UE, del European Data Protection Board e del Parlamento Europeo, ritengono essenziale comunicare in particolare ai decisori a cui spettano le difficili scelte di governo dell’attuale fase di emergenza.

LE COSE PER NOI IMPORTANTI

1) VOLONTARIETÀ – La collaborazione e la responsabilizzazione dei cittadini è fondamentale: nessuna applicazione e nessun artificio tecnologico potrà esser efficace senza di esse. Ma responsabilizzazione e collaborazione presuppongono fiducia reciproca. Nel periodo di cosiddetto “lockdown” la cittadinanza ha con grande senso civico rispettato le indicazioni delle autorità, anche quando sono state confuse e contraddittorie. Lo Stato e le Autorità, adottando soluzioni che rispettano i principi e la normativa a protezione dei dati, e dunque tenendo saldo il timone della tutela dei diritti fondamentali, avranno la fiducia dei cittadini e con essa collaborazione e senso di responsabilità. L’uso dell’app dovrà esser volontario e libero: nessuna limitazione o discriminazione potrà essere determinata dal mancato utilizzo dell’”app”.2) UNA SOLA APP; UNA SOLA FINALITÀ; PER IL TEMPO STRETTAMENTE NECESSARIO – La finalità specifica di una app di tracciamento dei contatti deve essere il tracciamento dei contatti per la ricostruzione delle vie interpersonali di contagio. La complessità dell’obiettivo generale perseguito, cioè governare la convivenza con il virus, non deve indurre a sfruttare un trattamento specifico, effettuato per una finalità specifica, per altre finalità diverse ed ulteriori. Nel rispetto dei principi di privacy e di “security by design”, limitazione delle finalità, minimizzazione e limitazione della conservazione dei dati dovrà esser dunque escluso il trattamento di dati di geolocalizzazione -utili semmai per altre finalità estranee al tracciamento dei contatti- ed i dati dovranno essere tutti cancellati al termine del periodo di utilità degli stessi ai fini della ricostruzione del contagio. Riteniamo errato pensare di legare l’app di tracciamento dei contatti ad ulteriori funzionalità quali autocertificazioni online o più o meno improbabili nulla-osta di circolazione che richiedono altre e diverse valutazioni di liceità del trattamento.

3) TRASPARENZE, VERIFICABILITÀ E SICUREZZA – Il software delle tecnologie da adottare deve essere disponibile pubblicamente, con il codice sorgente completo e con licenza di software libero, e quindi liberamente verificabile da parte di chiunque e deve rispettare i più alti standard di sicurezza informatica.

Il protocollo su cui si basa l’applicazione e le specifiche dell’architettura del sistema, al pari dei documenti che hanno portato e porteranno alle scelte dei decisori, inclusa la necessaria valutazione d’impatto e i preventivi pareri del Garante della Privacy, devono essere pubblici e disponibili con licenza libera, e quindi liberamente verificabili.

Deve essere trasparente il governo complessivo dell’intero processo di tracciamento inserito nelle più ampie strategie di contenimento del virus nella “fase 2”: non solo, come necessario, in relazione alla normativa a protezione dei dati, ma in relazione a tutti i processi decisionali, dalle autorità competenti per tutti i provvedimenti derivanti dagli output del sistema sino ai sistemi di controllo e verifica su tutti i soggetti coinvolti, pubblici e privati, al fine di escludere qualsiasi interesse commerciale o di altra natura che possa inficiare o deviare la finalità perseguita.

4) ADOTTARE TECNOLOGIE E APPROCCI DECENTRALIZZATI – La memorizzazione dei dati deve essere completamente decentralizzata. I dati, opportunamente protetti con sistemi di anonimizzazione o di pseudonimizzazione, devono essere conservati localmente sui dispositivi, dove deve avvenire anche il calcolo del rischio di infezione. Se sarà necessario l’utilizzo di server centrali, dovranno essere trasmesse a tali server soltanto chiavi anonime e temporanee corrispondenti agli utenti infetti, in mondo che non sia consentito di risalire all’identità delle persone. La soluzione decentralizzata risponde appieno all’esigenza, propria dell’intera normativa a protezione dei dati, di lasciare ai cittadini il controllo sulle loro informazioni personali. È un elemento fondamentale che può agevolare la fiducia e la collaborazione e sottrae a qualsivoglia autorità, agenzia o soggetto la possibilità di usi impropri di dati sanitari che come noto possono avere alto valore commerciale e di “intelligence”.

Questo testo “Tracciamento dei contatti e democrazia: lettera aperta ai decisori” è distribuito con Licenza Creative Commons Attribuzione 3.0 Unported.

Questa lettera aperta è stata firmata da:

Carlo Blengino, Nexa Center for Internet & Society del Politecnico di Torino

Marco Ciurcina, Nexa Center for Internet & Society del Politecnico di Torino

Juan Carlos De Martin, Politecnico di Torino

Denis “Jaromil” Roio, Fondazione Dyne.orgAdam Arvidsson, Università di Napoli federico II

Filippo Barbera, Università di Torino

Fabrizio Barca, Forum Disuguaglianze Diversità

Paolo Benanti, Pontificia Università Gregoriana

Francesca Bria, Institute for Innovation and Public Purpose, UCL

Carlo Borgomeo, Presidente Fondazione con il Sud

Marco Calamari, Associazione Progetto Winston Smith

Federica Cappelluti, Politecnico di Torino

Barbara Caputo, Politecnico di Torino e IIT

Ciro Cattuto, Università di Torino e Fondazione ISI

Fabio Chiusi, Nexa Center for Internet & Society, Politecnico di Torino

Vincenzo D’Andrea, Università di Trento

Renzo Davoli, Università di Bologna

Giulio De Petra, CRS – Centro Riforma per lo Stato

Antonio De Rossi, Politecnico di Torino

Massimo Durante, Università di Torino

Stefano Epifani, Digital Tranasformation Institute

Paolo Fini, Sacerdote e direttore dell’Ufficio Pastorale della Salute diocesi di Torino.

Stefano Francia di Celle, Torino Film Festival

Barbara Sara Alessandra Gagliardi, Università di Torino

Giovanni Battista Gallus, Nexa Center for Internet & Society, Politecnico di Torino

Paolo Gerbaudo, King’s College London

Giorgio Gianotto, Consulente editoriale

Alex Giordano, Societing 4.0 – Università di Napoli Federico II

Angelo Raffaele Meo, Politecnico di Torino

Francesco Paolo Micozzi, Università di Perugia

Beppe Moro, Istituto Competività I-Com

Evgeny Morozov, Scrittore ed editorialista

Carlo Olmo, Politecnico di Torino

Peppino Ortoleva, Università di Torino

Sergio Pace, Politecnico di Torino

Ugo Pagallo, Università di Torino

Pier Luigi Perri, Università di Milano

Luca Peyron, Sacerdote e direttore Apostolato Digitale Arcidiocesi di Torino

Maria Chiara Pievatolo, Università di Pisa

Franco Pizzetti, Università di Torino, già Garante italiano per la protezione dei dati

Oreste Pollicino, Università Bocconi

Benedetto Ponti, Università di Perugia

Paolo Prinetto, Politecnico di Torino e Direttore del Laboratorio Nazionale Cybersecurity del CINI

Mario Rasetti, Presidente della Fondazione ISI

Andrea Renda, Centre for European Policy Studies

Giorgio Resta, Università Roma Tre

Edoardo Reviglio, Cassa Depositi e Prestiti

Marco Ricolfi, Università di Torino

Bruno Saetta, Avvocato

Antonio Santangelo, Università di Torino

Maria Savona, University of Sussex

Viola Schiaffonati, Politecnico di Milano

Lorenzo Silengo, Presidente del Centro di Biotecnologie Molecolari dell’Università di Torino

Emanuele Somma, Comitato dei requisiti del voto in democrazia

Francesco Sylos Labini, Centro Ricerche Enrico Fermi

Antonio Vetrò, Politecnico di Torino

Vladimiro Zagrebelsky, Laboratorio Diritti Fondamentali del Collegio Carlo Alberto

Edoardo Zanchini, Legambiente

Stefano Zanero, Politecnico di MilanoGiovanni Bonenti, Medico Radiologo

Michele Pinassi, Responsabile Cybersecurity Università di Siena

Paolo Cavallini, Faunalia srl

Daniel Guarnieri, Avvocato

Philip Di Salvo, Università della Svizzera italiana

Alessandro Piano, System administrator e sviluppatore piattaforma Parelon

Cataldo Curatella, Ingegnere in progettazione impianti elettrici e Consigliere Comunale di Torino

Matteo Gamba, KTH Royal Institute of Technology di Stoccolma

Simone Basso, Open Observatory of Network Interference

Carmelo Caravella, Direttivo CRS

Alessio Surian, Università di Padova

Massimo Travostino, Avvocato, Nexa Center for Internet & Society

Maurizio Siracusa, Cyber Security Manager

Stefano Barale, Fisico Teorico

Guido Rimini, Avvocato

Fabio Pietrosanti, Centro Hermes per la Trasparenza e i Diritti Umani Digitali

Luca Recano, Università di Napoli L’Orientale

Mattia Plazio, Politecnico di Torino

Andrea Trentini, Università di Milano

Carlo Boccazzi Varotto, Hackability npo

Marco Zappalorto, CEO Nesta Italia

Rocco Panetta, Avvocato, IAPP Country Leader for Italy

Jessica Perentin, Università di Trieste

Andrea Galli, Manager dell’innovazione

Enrico Ferraris, Avvocato

Marco Tracinà, Consulente editoriale

Mario Ricciardi, Università di Milano, direttore rivista “Il Mulino”

Claudia Bertelà, Imprenditore settore elettromedicale

Michele Finelli, BioDec

Alberto Camozzo, Università di Padova e TagMeNot.info

Walter Vannini, GDPR Consultant & Auditor (ISDP 10003)

Roberto Sanna, Avvocato e DPO di Enti Pubblici e Aziende Private

Edoardo Lombardo, Avvocato

Antonio Caputo, Avvocato

Maurizio Tirassa, Università di Torino

Donato Molino, Imprenditore

Davide Barillari, Consigliere regionale

Giulia Bimbi, Ingegnere informatico

Valerio De Stefano, Università di Lovanio

Lorenzo Melchiorre, Avvocato penalista del Foro di Bari e D.P.O.

Luisa Capelli, Economia e gestione delle imprese editoriali

Cristiana Cabodi, Ires Piemonte

Gennaro Niglio, GSE Direttore Studi e statistiche e Funzione Innovazione

Agostino Agrillo, Direttore scientifico Mit Media Lab Research Torino

Giuseppe Federico Mennella, Giornalista, Università di Roma Tor Vergata

Diego Caporaso, Privato cittadino

Fabio Malagnino, Giornalista, Consiglio regionale del Piemonte

Laura Orestano, SocialFare

Alberto Pianon, Avvocato

Claudio Casetti, Politecnico di Torino

Alessio Durante, Politecnico di Torino

Laura Millano, Avvocato

Claudia Galetto, Ricercatrice IRES Piemonte

Giancarlo Rizzi, Imprenditore

Simona Morini, IUAV Venezia

Alex D’Elia, PROSUME srl President

Oscar Roberto Bastos, Research Engineer IMT-Atlantique – Rennes – France

Pietro Jarre, Sloweb

Paolo Coppola, Professore uniud

Fabio Mora, Software Engineer, Autore (Apogeo – Idee Editoriali Feltrinelli)

Domenico Talia, Università della Calabria

Stefania Stefanelli, Università di Perugia

Piero Dominici, World Academy of Art and Science, Università di Perugia

Gianni Marchetto, FIOM CGIL Piemonte

Cristina Alaimo, Luiss

Nina Ciraso, Università di Torino

Chiara Priante, Giornalista e consigliera dell’Ordine dei Giornalisti del Piemonte

Andrea Cerroni, Università di Milano – Bicocca

Greca Meloni, Giornalista

Enrica Priolo, Avvocato

Massimo Ghisalberti, Analista programmatore informatico

Gianmarco Veruggio, Consiglio Nazionale delle Ricerche

Enrico Rubboli, Imprenditore

Carlo Infante, Presidente Urban Experience

Italo Vignoli, Open Source Iniative & The Document Foundation

Lorenzo Ricca, Radio Banda Larga

Francesco Vaccarino, Politecnico di Torino

Giacomo Giossi, Consulente editoriale

Mauro Alovisio, Università di Torino

Michela Gnaldi, Università di Perugia

Marco Giraudo, PhD candidate in law and economics, Collegio Carlo Alberto

Maurizio Di Masi, Università di Perugia

Flavia Baldassari, Università di Perugia

Pietro Pacini, Direttore Generale CSI Piemonte

Cinzia Mariassunta Simonetti, Avvocato

Tiziana Terranova, Università di Napoli L’Orientale

Giuseppe Cherubino, Avvocato Penalista del Foro di Bologna

Roberto Caso, Università di Trento

Giovanni Biscuolo, Sistemista

Marinella Belluati, Università di Torino

Maria Brucale, Avvocato

Paola Pressenda, Università di Torino

Emiliana Olivieri, Avvocato

Giorgia Bincoletto, Università di Bologna

Consuelo Piccini, Project Manager Servizi Creativi

Vittorio Bertola, Open-Xchance

Filippo De Pieri, Politecnico di Torino

Nicola Bottero, Avvocato, Nexa Center for Internet & Society

Danilo Bruschi, Università di Milano

Elena Appendino, Avvocato

Paolo Guarda, Università di Trento

Clara Cibrario Assereto, Avvocato

Davide Del Monte, Direttore di Transparency International Italia

Cristina Accornero, Ismel

Simone Vallese, Avvocato

Marina Massimello, Architetto

Ruggero G. Pensa, Università di Torino

Luca Valente, Avvocato

Davide Bandiera, Amministratore di azienda

Giordano Alborghetti, Tesoriere di LibreItalia e membro di The Document Foundation

Rossana Veneziani, Avvocato

Laura Pennacchi, Fondazione Basso

Elettra Bietti, Harvard Law School, Berkman Klein Center

Margherita Salvadori, Università di Torino

Giovanna Favro, Giornalista

Silvia Crafa, Università di Padova

Eva Desana, Università di Torino

Gabriele Pece, Senior Data Scientist

Filippo Perlo, Avvocato

Giuseppe Sacco, Sviluppatore di software libero

Maurizio Mensi, Scuola Nazionale dell’Amministrazione

Andrea Francesco Abate, Università di Salerno

Frank S. Marzano, Sapienza Università di Roma

Vittorio Alvino, Fondazione openpolis

Enio Gemmo, Presidente LibreItalia

Claudia Criscuolo, Avvocato

Sparajurij, collettivo di scrittura

Maurizio Acerbo, Segretario Nazionale Rifondazione Comunista

Andrea Daniele Signorelli, Giornalista

Alessandro Lazari, Avvocato

Massimo Beltramo, IntesaSanpaolo SpA, Commissione ICT Ordine Ingegneri della Provincia di Torino

Emanuela Belloro, Farmacista

Norberto Patrignani, Politecnico di Torino

Luca Bedogni, Università di Modena e Reggio Emilia

Maria Teresa Prone, Avvocato

Concetta Cagia, Avvocato

Matteo Ferrione, Avvocato

Felice Zingarelli, ReTer – reti e territorio

Stefano Ferrari, Università di Milano

Alexjan Carraturo, Senior Embedded Engineer

Massimo Banzi, Co-Fondatore Arduino

Augusto Giuseppe Gamuzza, Università di Catania

Paolo Atzeni, Università Roma Tre

Stefano Zacchiroli, Université de Paris e Inria

Federica Roccatti, Avvocato

Paolo Angelini, Cittadino, iscritto a Diem25

Paolo Gallinatti, Avvocato

Domenico Salvatore, Università degli Studi Suor Orsola Benincasa

Alberto Baccini, Università di Siena

Cecilia Chirieleison, Università di Perugia

Alessandra Isidoro, Insegnante Yoga e mindfulness, formatrice olistica

Rodolfo Baggio, Università Bocconi

Corrado Petrocelli, Rettore Università Repubblica San Marino

Lara Merla, Università di Torino

Matteo Serafini, Presidente Associazione VELug Venezia Free Software User Group

Giuseppe Trio, Avvocato, Presidente Centro Studi Informatica Giuridica di Messina

Alessandro Rossi, Analista di intelligence dell’innovazione

Fabio Fracon, Avvocato

Massimo Ciuffini, Coordinatore Osservatorio Nazionale Sharing Mobility

Alberto Cottica, Direttore di ricerca di Edgeryders

Carlo Abate, Data Scientist

Christian Caiumi, Videomaker e Formatore informatico

Marco Milita, Ferroviere

Luca La Torre, Architetto

Michele Cerrato, Imprenditore

Luca Bertagna, Analista informatico in ambito Sanità

Luca Saiu, Université Paris 13

Ottavio Repetti, Giornalista

Domenico Semeraro, Project Manager presso Elbi International S.p.A. di Collegno

Daniele Micci, Privato cittadino

Beatrice Ramasco, Studi Ciani Ramasco

Erica Gilardino, Avvocato

Daniela Guasti, Privato cittadino

Francesco Potortì, ISTI-CNR

Andrea Ventura, Università di Firenze

Maurice ter Beek, Consiglio Nazionale delle Ricerche

Elena Mazzoni, Responsabile Nazionale Ambiente PRC-Sinistra Europea

Giulio Masetti, ISTI-CNR

Enrico Prealta, FSTechnology S.p.A.

Vincenzo Sorrentino, Università di Perugia

Maria Pia Donato, Directrice de recherche CNRS

Michela Malerba, Avvocato

Amos Corbini, Università di Torino

Diego Latella, CNR, Istituto di Scienza e Tecnologie dell’Informazione “A. Faedo”, Pisa

Massimo Canducci, Università di Pavia

Nicola Gregorio Durante, Ingegnere delle Telecomunicazioni

Paolo Cignoni, Research Director, Consiglio Nazionale delle Ricerche

Alberto Ritucci, Privato cittadino

Roberto Fidel, Ingegnere elettronico

Isabella Susa, Politecnico di Torino

Mauro Berta, Politecnico di Torino

Stefano Comand, Avvocato

Elias S. G. Carotti, PhD, DSD srl

Massimiliano Ferrari, Avvocato

Roberto Cossu, Avvocato

Alberto Puliafito, Co-Fondatore e Direttore Responsabile di Slow News

Giuseppe Augiero, FTGM-CNR

Mieke Massink, CNR, Istituto di Scienza e Tecnologie dell’Informazione “A. Faedo”, Pisa

Flavio Campagna, Avvocato

Federico Lanzalotta, Ingegnere

M. Claudia Buzzi, Consiglio Nazionale delle Ricerche

Giovanni Lombardi, Ricercatore CNR

Paolo Rosso, IT Manager Famar Group

Mirco Nanni, ISTI-CNR

Antonio G. Verdirame, Avvocato

Gabriele Gianini, Università di Milano

Marcello Graziano, Ingegnere DSD srl

Maria Pia Mazza, Praticante Giornalista e Designer di Prodotto

Rufo Guerreschi, Executive Director della Trustless Computing Association

Mauro Barberis, Università di Trieste

Marco Ciaramella, Ricerca e Sviluppo IT

Gianpaolo Catanzariti, Avvocato

Amedeo Chiabotto, Università di Torino

Giovanni Garifo, Politecnico di Torino

Aldo Luchi, Avvocato

Iacopo Blengino, Privato cittadino

Flavia Cerutti, Amministrazioni Condominiali

Paolo Mazza, Logistic Manager YKK Italia SpA

Tommaso Valletti, Imperial College London

Bernardino Chiaia, Politecnico di Torino

Matteo Montefusco, Tecnico frigorista

Francesco Mecca, Studente

Leonardo Maria Mazza, Artista-designer

Francesco Nicodemo, Consulente di comunicazione strategica

Dario Guarascio, Sapienza Università di Roma

Pietro Giudice, Fisico Teorico, Data Scientist

Francesco Gallà, Università di Torino

Rosaria Belfiore, Data Protection – Privacy Expert

Michele Raniero, Avvocato

Jole Morgante, Università di Milano – in pensione

Alessandro Ciofini, Tesoriere Partito Pirata in Italia

Dario Bonacina, Informatico

Elena Pagani, Università di Milano

David Coen, Consulente informatico

Dino Pedreschi, Università di Pisa

Ioannis Tsiouras, Consulente, Assessor e Formatore

Fosca Giannotti, CNR

Anna Carbone, Politecnico di Torino

Leonardo Camiciotti, Consorzio TOP-IX

Riccardo Leonardo Piana, Avvocato

Francesca Colaiori, CNR

Luca Sartoris, Infermiere

Andrea Pellegrini, Giornalista

Mario Fusani, ISTI-CNR

Guido Noto La Diega, University of Stirling

Silvano Chiaradonna, ISTI-CNR

Tommasina Capitani, Privato cittadino

Guglielmo Tamburrini, Università di Napoli Federico II

Massimo Corrado Di Florio, Avvocato

Domenico Laforenza, Associato Emerito Consiglio Nazionale delle Ricerche

Anna Losurdo, Avvocato

Andrea Laforgia, Unione scienziati per il disarmo

Giancarla Codrignani, Ex-Parlamentare

Carmine Cicoria, Consulente Strategico

Ilaria Buri, KU Leuven

Jolanda Noli, Avvocato del Foro di Roma e Giudice Onorario presso il Tribunale di Torino

Andrea Barontini, Tecnico informatico

Tommaso Fia, Istituto Universitario Europeo di Fiesole

Roberto Resoli, Associazione LinuxTrent

Arturo Filastò, Open Observatory of Network Interference

Maria Xynou, Open Observatory of Network Interference

Paolino Madotto, Privato cittadino

Giuseppe Mianulli, Public Healthcare Business Analyst

Giovanni Pascuzzi, Università di Trento

Francesco Lenci, Dirigente Ricerca CNR in pensione

Maria Vittoria Chiodini, Insegnante Scuola Media Superiore in pensione

Eric Camellini, Software Engineer

Antonio Cuculo, Commercialista

Rossana Morriello, Bibliotecaria, Politecnico di Torino

Maria Luisa Ciminelli, Antropologa Culturale

Ottavio Giulio Rizzo, Università di Milano

Giacomo Bonazza, Operaio presso Osram Treviso S.p.A.

Antonio Ieranò, Security, Privacy, Data Protection

Carla Sarasino, Fiorista

Christian Bernieri, DPO

Manuela Monti, Avvocato

Sergio Guida, Independent Researcher, Data Governance & Privacy Lead

Cristiano Rubini, Architetto

Anna Ghiotti, Redrim Laboratorio di Innovazione

Bruno Infante, Presidente della Pro Loco Salerno Città Visibile

Filomena Polito, Presidente di APIHM

Mattia Della Libera, Designer

Davide Berardi, PhD in Informatica e sviluppatore di Free Software

Alessandra Piersantelli, Avvocato

Diego Romano, Consulente informatico

Roberta Catarzi, Pianificatore territoriale

Piero Stanig, Università Bocconi

Patrizia Capello, Assistente Amministrativo

Carlo Salone, Università di Torino

Ginestra Bianconi, Queen Mary University of London

Giulia Torchiani, Avvocato

Giuseppe Pinna, Avvocato

Alessandro Fortuna, Ingegnere civile

Vincenza Alcamo, Avvocato

Alessandro Malgaroli, Lead Software Engineer

Angelo Giglio, Medico

Michele Gallo, Datacenter Manager

Luca Delucchi, Fondazione Edmund Mach

Giacomo Carnicelli, Sindaco di Tornimparte

Alberto Trivero, eLegacy

Elvio Tarditi, Impiegato

Giorgio Bruno Ventre, Ingegnere

Cristian Scaramozzino, Avvocato

Christian Racca, TOP-IX Consortium

Ilario Rizzato, Avvocato

Giampaolo Mancini, Ingegnere del Software

Simone Arcagni, Università di Palermo, Giornalista

Alberto Vecchiato, Istituto Nazionale di Astrofisica – Osservatorio Astrofisico di Torino

Enrico Tuveri, Dottore in Economia

Teresa Scantamburlo, Università Ca’ Foscari Venezia

Roberta Zappalà, Certified International Privacy Professional

Marco Torchiano, Politecnico di TorinoPer adesioni: leggi l’informativa privacy e scrivi a media@nexa.polito.it, specificando la qualifica.